정가

78,000원

총 결제 금액

78,000원

적립 예정

2,340P

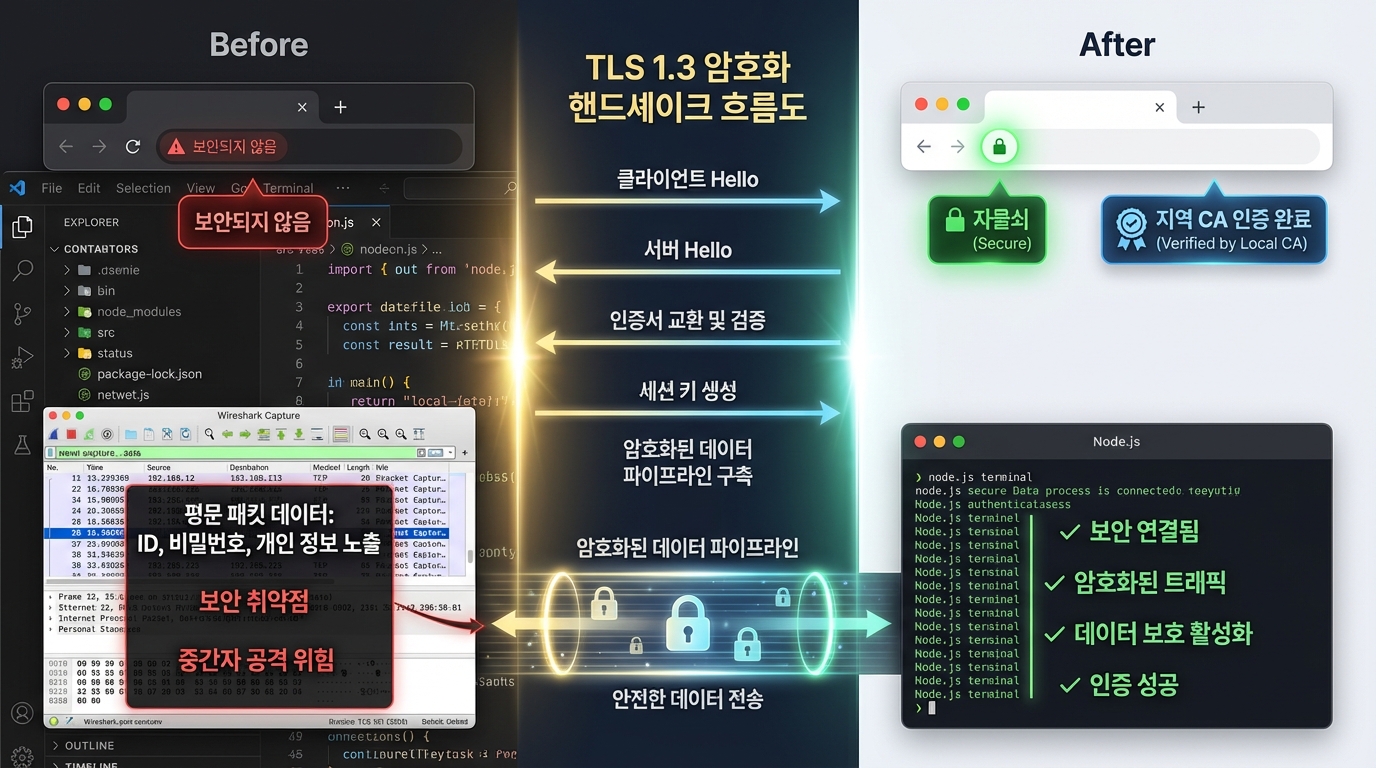

단순히 HTTPS를 적용하는 것을 넘어, 내부 작동 원리(TLS, 인증서 구조, 핸드셰이크)를 완벽하게 이해하고, 로컬 개발 환경에서도 보안 경고 없는 안전한 HTTPS 서버를 직접 구축할 수 있는 실무 능력을 제공합니다.

Node.js 개발자를 위한

로컬 HTTPS 완벽 구축:

보안 경고 100% 해결

복잡한 인증서 오류는 그만. 패킷 분석부터 사설 인증기관(CA) 구축까지, 보안 전문가의 워크플로우와 OpenSSL 필수 명령어 치트시트로 완벽한 로컬 개발 환경을 완성하세요.

이런 고민, 한 번쯤 해보셨나요?

강의 핵심 포인트

Wireshark 패킷 분석과

HTTP 위험성 시각화

네트워크 분석 도구인 Wireshark를 활용해 평문 전송(HTTP)의 위험성을 눈으로 직접 확인하고, 데이터가 어떻게 노출되는지 패킷 단위로 분석합니다.

개발자를 위한

실전 암호학(Cryptography)

대칭키(AES), 비대칭키(RSA/ECC), 해시(SHA), 디지털 서명 등 HTTPS 보안 통신의 핵심이 되는 암호학 원리를 개발자 관점에서 명쾌하게 정리합니다.

TLS 1.3 핸드셰이크 &

프로토콜 심층 해부

클라이언트와 서버 간의 보안 연결 수립 과정인 TLS 핸드셰이크를 단계별로 추적하고, 최신 TLS 1.3 및 HTTP/3(QUIC) 프로토콜의 차이점을 학습합니다.

OpenSSL & Node.js

기반 사설 CA 구축

현업 표준 도구인 OpenSSL로 나만의 루트 인증기관(Root CA)을 구축하고, Node.js 서버에 신뢰할 수 있는 인증서를 발급하여 브라우저 경고를 완벽히 제거합니다.

실전 프로젝트

Node.js & OpenSSL 활용:

사설 인증 기관(Private CA) 구축

OS와 브라우저가 신뢰하는 루트 인증서(Root CA)를 직접 생성하여 시스템 키체인에 등록합니다. 이를 통해 서명된 리프(Leaf) 인증서를 발급하고, Node.js 환경에 적용하여 '보안 경고 없는' 완벽한 HTTPS 로컬 서버를 구현합니다.

커리큘럼

HTTP의 민낯: Wireshark 패킷 스니핑 실습

HTTP 통신 구조를 이해하고 Wireshark로 실제 패킷을 캡처하여, 정보가 평문으로 노출되는 보안 위협을 시연합니다.

HTTPS의 핵심: 대칭키/공개키 암호화

데이터 기밀성과 무결성을 보장하는 암호학적 원리(AES, RSA, SHA-256)와 디지털 서명의 메커니즘을 학습합니다.

TLS 핸드셰이크: 보안 연결의 탄생 과정

HTTPS 연결의 핵심인 TLS 핸드셰이크의 전 과정을 패킷 단위로 분석하고, Key Exchange 알고리즘을 파악합니다.

PKI와 인증서 파일 포맷 완전 정복

X.509 표준 인증서 구조를 이해하고, 다양한 파일 포맷(PEM, CRT, DER, PFX)의 차이와 변환 방법을 정리합니다.

실전 I: XCA(GUI)로 직관적인 인증서 관리

GUI 도구인 XCA를 사용하여 사설 CA 생성, 인증서 발급, 템플릿 관리 등 인증서 수명 주기(Lifecycle)를 실습합니다.

실전 II: 프로들의 표준 도구, OpenSSL CLI

OpenSSL CLI 명령어를 사용하여 정교하게 인증서를 생성(CSR), 서명, 검증하는 고급 기술을 익힙니다.

실전 III: Node.js 서버 구축 및 mkcert

발급받은 인증서를 Node.js에 적용하고, mkcert를 활용한 자동화된 HTTPS 환경 설정법을 배웁니다.

왜 이 강의를 들어야 할까요?

이론과 실무의

완벽한 밸런스

암호학적 원리를 먼저 이해하고, 이를 바탕으로 실제 인증서를 생성하고 서버에 적용하는 탄탄한 커리큘럼입니다.

현업 보안/개발

필수 도구 마스터

Wireshark, OpenSSL, XCA, Node.js까지 백엔드 개발자와 보안 엔지니어가 갖춰야 할 핵심 툴셋을 익힙니다.

평생 소장용

명령어 치트시트 제공

수강생에게는 실무에서 즉시 사용 가능한 'OpenSSL 필수 명령어 요약집(PDF)'을 제공하여 생산성을 높여드립니다.

자주 묻는 질문 (FAQ)

Q. 네트워크나 보안 지식이 없는 초급 개발자도 가능한가요?

네, 가능합니다. HTTP의 기초부터 암호화의 원리까지 비전공자도 이해할 수 있도록 쉽게 설명합니다. 웹 개발에 대한 기본적인 이해만 있다면 충분히 따라오실 수 있습니다.

Q. Node.js 외에 다른 언어(Java, Python 등) 사용자도 도움이 되나요?

물론입니다. 핵심은 'HTTPS 프로토콜'과 '인증서 구조(PKI)'에 대한 이해입니다. OpenSSL을 통한 인증서 발급 과정은 언어와 무관하게 동일하며, 생성된 인증서는 Java, Python, Go 등 모든 환경에서 사용할 수 있습니다.

Q. OpenSSL 명령어는 너무 어렵고 복잡하지 않나요?

OpenSSL은 강력하지만 진입 장벽이 높습니다. 본 강의에서는 실무에서 가장 빈번하게 사용되는 핵심 명령어 위주로 학습하며, 복습 및 실무 적용을 위한 '명령어 치트시트'를 별도로 제공해 드립니다.

Q. Windows 환경에서도 실습하는 데 문제가 없나요?

네, 완벽하게 지원합니다. 강의에서 사용하는 Wireshark, XCA, OpenSSL, Node.js는 모두 Windows, macOS, Linux를 지원하는 크로스 플랫폼 도구입니다. OS별 설치 가이드도 함께 제공됩니다.

© 2024 Secure Local Development Course. All rights reserved.

커리큘럼

1_01_HTTP 소개

02

1_02_Wireshark를_이용한_HTTP_1.1_트래픽_분석

03

1_03_HTTP_3를_통해_암호화된_HTTPS_트래픽_캡처하는_방법

04

1_04_암호화(encryption)란 무엇인가

05

1_05_대칭키 암호화(Symmetric Key Encryption)

06

1_06_비대칭키 암호화

07

1_07_Wireshark에서 QUIC 및 HTTP/3 트래픽 분석과 데이터 추출

08

1_08_OpenSSL이 제공하는 암호화 알고리즘

09

2_01_TLS와 HTTPS의 목표

10

2_02_비대칭키 암호화는 기밀성을 보장한다

11

2_03_HTTPS의 궁극적인 목표는 클라이언트와 서버가 대칭키 암호화를 사용하는 것

12

2_04_프리마스터 및 마스터 시크릿, RSA와 대칭키 생성

13

2_05_비대칭 키를 사용한 서명 생성

14

2_06_Bash 터미널과 유틸리티를 활용한 해싱(intro)

15

2_07_해싱(Hashing)을 통한 데이터 무결성 보장

16

2_08_해싱과 키 암호화 결합하기

17

2_09_HMAC(해시 기반 메시지 인증 코드) 소개

18

2_10_왜 공개키 기반구조(PKI) 시스템이 필요한가

19

2_11_공개키_인프라_PKI_와_인증기관_CA

20

2_12_서버는 어떻게 인증서를 요청할까_인증서 서명 과정

21

2_13_브라우저와 운영체제에서 신뢰할 수 있는 CA(인증기관) 확인 방법

22

2_14_클라이언트는 서버의 서명된 인증서를 어떻게 검증할까

23

2_15_TLS 프로세스 요약 1부: 클라이언트 헬로(Client Hello)와 서버 헬로(Server Hello)

24

2_16_Wireshark를_사용하여_Client_Hello와_Server_Hello_분석하기

25

2_17_타임아웃으로 인해 양자 컴퓨터에서는 더 복잡한 알고리즘이 필요해졌다

26

2_18_타임아웃_TLS_1.3_하이브리드_키_교환(ML_KEM과_ECDH_사용)_X2

27

2_19_TLS 과정 요약 2부: 프리마스터 시크릿과 마스터 시크릿

28

3_01_HTTP 소개

29

3_02_Wireshark로 HTTP 1.1 트래픽 분석하기

30

3_03_HTTP_3에서 암호화된 HTTPS 트래픽 캡처 방법

31

3_04_암호화란_무엇인가

32

3_05_대칭키 암호화(Symmetric Key Encryption)

33

3_06_비대칭키 암호화

34

3_07_Wireshark에서 QUIC 및 HTTP/3 트래픽 분석과 데이터 추출

35

3_08_OpenSSL이 제공하는 암호화 알고리즘은 무엇인가요?

36

3_09_TLS와 HTTPS의 목표

37

3_10_비대칭키 암호화가 기밀성을 보장하는 원리

38

3_11_HTTPS의 궁극적인 목표는 클라이언트와 서버가 대칭키 암호화를 사용하는 것

39

3_12_프리마스터와 마스터 시크릿, RSA와 대칭키 생성

40

3_13_비대칭 키를 사용한 서명 생성

41

3_14_Bash 터미널과 유틸리티를 활용한 해싱(intro) 소개

42

3_15_해싱(Hashing)은 데이터의 무결성을 보장합니다

43

3_16_해싱과 키 암호화 결합하기

수강 후기

첫번째 리뷰어가 되어주세요.

소중한 후기가 다른 분들께 도움이 될 거에요.

정가

78,000원

총 결제 금액

78,000원

적립 예정

2,340P

78,000원

78,000원